“下代墙”横评揭晓,网康表现可圈可点3

信息来源:网界网 发表日期:2013-12-12 15:31:00

报表、日志与异常输出

对于一台防火墙来说,直观的报表、整合的日志、有效的异常输出都能在很大程度上帮助用户解决网络安全问题。因此,我们又对4款产品进行了上述方面的简单测试。

四款产品在各自主面板上的不同监视器模块之间,均可由用户根据自己想要监视的信息的重要程度自行安排位置顺序。也可选择那些在主面板监控,而那些不监控,毕竟要在面板上直接显示很多的实时监测数据会消耗一些CPU性能。

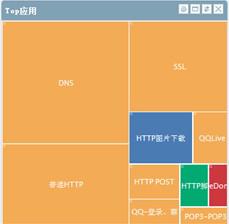

报表方面,网康NF-S380C在主界面上有一个“色块”显示的流量比例情况,可以是基于应用等等,网络中流量较大的协议则该色块较大,以此类推,这样的展现形式比柱状图要好一些,可以让用户的目光更聚焦。XTM1520也有类似的功能,不过是在另一个叫FireWatch的面板中,源IP、目的IP、应用、接口等等这些可以色块监视的内容是按标签布置的,而网康则是通过下拉菜单实现的,USG6650则没有这样的展示,他们一部分集成到了后面会提到的流量地图中,一部分隐藏到了Smart Policy中来直接帮助用户精简策略。

图示:网康流量色块示例

而这些色块的功能还不仅限于此,当鼠标悬浮在一个色块上的时候,会显示占用带宽、连接数、总传输数据、连接时间等信息,并且可以选择断开这个连接或者阻断这个连接一段时间。同时,也可以专门查看都有哪些连接等信息。在FortiGate 3240C中没有发现这样的功能。

可视化与关联分析

可视化和关联分析是NGFW产品很重要的特点,让我们来看看这几款产品实现程度如何。从NF-S380C和USG6650的流量报表中可以很清晰的看出一段时间内网络中的Top应用,并且可以根据每一个应用,在现有报表的基础上进一步下钻,来查看这个应用来自于哪些源IP、目的IP和用户,进而根据这些信息制定基于应用和用户的访问控制策略。可以在对安全事件进行溯源时,提供很全面的日志集成关联功能,当一个连接建立,日志模块会自动挖掘与该连接有关的所有事件,并按照先后顺序在同一页面中呈现出来。

我们还体验了USG6650的流量地图和威胁地图。流量地图能够以地图的形式展示流量和威胁发生的地理位置,当威胁发生时,通过图形(表示流量的圆形面积,表示攻击的颜色)可以很容易的发现流量和威胁发生巨大变化。例如:访问企业的流量通常来自于国内,突然有一天发现来自美国的流量激增(圆面积明显变大),就有理由怀疑有人借用来自美国的僵尸主机发起了攻击。在流量地图中进一步下钻,观察发起这些流量的源、目的IP、使用的应用类型,就能比较准确的判断是否真的有攻击发生。如果发生了攻击,可以简单地基于位置(国家、美国到州、国内到城市)部署访问控制策略及安全防护策略。

NF-S380C也支持类似功能,将所有的IP地址均赋予国家和地区的地理属性,可以根据IP地址所属的地域统计出连接的具体方位,这对于管理者分析异常行为、发现异常流量同样有着积极的促进作用,而XTM1520和FortiGate 33240C则需要与对应的日志服务器和FortiAnalyser配合才能够实现上述功能。

今年4月份曾有调研公司披露数据表示用户抱怨策略复杂度高,条目多的问题。在测试中发现,4款被测设备均具有统计策略命中的功能,但是只有USG6650通过智能策略优化功能帮助用户在防火墙的指引下进行策略精简。

FortiGate 3240C则有一个用户信誉的功能,开启用户信誉跟踪后系统将自动开启所有策略的流量日志。然后可以根据每个用户的具体分数进行重点控制,比如应用控制、Web过滤等等。这也是一种实现帮助用户针对性进行策略配置的方式。

图示:Fortinet用户信誉示例

差异特色

WatchGuard XTM 1520和Fortinet FortiGate 3240C还有两个共有的特色,首先就是NGFW集成了无线控制器模块,能够在控制界面中清晰地看到在线AP和离线AP数量,以及每一个连接到这台NGFW的AP状态信息,包括接入在AP上的终端信息,能够直接对接入设备进行与有线接入设备一样的应用管理和安全保护。

另外一个功能就是这两款产品,或者两家厂商的NGFW不仅支持“一虚多”的防火墙虚拟化,同时还都支持虚拟化版防火墙,能够以虚拟机的形式安装到服务器中。反观网康NF-S38C和华为USG6650不具有这样的功能。

华为USG6650相比其他产品则具备更多功能,比如Web安全防护、漏洞扫描、防治恶意端口扫描、多链路负载均衡等等。此外,传统的VPN网络中,分支间的IPSec VPN通讯均要跨越中心节点,由中心节点对分支间的流量进行加解密和转发。这将耗费中心节点资源并引入延时,降低VPN服务质量。华为USG6650具备动态智能VPN(DSVPN,Dynamic Smart VPN )特性,能够在分支间建立起直接通信的IPSec隧道,减少中间环节消除了对中心节点的无谓资源消耗,从而提升了IPSec VPN 的QoS。

网康NF-S380C在日志中单独设有一项僵尸网络日志。可根据僵尸主机的常见行为特征判别网络中可疑的僵尸行为,当僵尸主机频繁访问恶意网址、动态域名、执行扫描探查或DDoS攻击,设备可以自动的将可疑用户、IP在日志界面中呈现出来,并根据对特征的符合程度提供“置信值”,帮助管理者分析并加以干预。

由于这些功能不是本次测试重点,便不再赘述。有兴趣的读者可以自行了解。

性能

防火墙本身不能成为网络瓶颈,或是说在进行深度数据包检测(或执行其他安全功能)时不能成为网络瓶颈。性能考核测试了设备在防火墙加应用感知情况下的新建、并发,和在此基础上再开启IPS检查的新建、并发,测试均在10%带宽背景流的情况下进行测试。

对于下一代防火墙来说,应用识别功能是默认开启的,而且为了尽量贴近真实场景,单一负载大小和协议的传统性能测试方法未被采用。我们采用了IXIA Breaking Point FireStorm One 测试仪表中的混合流量场景来作为模拟现实环境的应用层性能测试场景,在众多场景中我们选择了比较有代表性的三个场景,即高校教育场景、企业数据中心场景和企业内网场景,被测设备均在开启应用识别和IPS的情况下分别对三个场景进行应用层吞吐性能测试。一下则是性能测试数据表:

表3:性能测试数据总表

注:

1. 本次测试TCP新建和并发都是带有512字节HTTP payload情况下测出的数值。

2. 64、512、1518字节吞吐量测试遵循RFC2544测试标准。

查看原文:http://security.cnw.com.cn/security-next-firewall/htm2013/20131212_287634.shtml

| 分页: | [1] | [2] | [3] | [4] |