网康NGFW助中关村第二小学解决木马威胁

2012年来,信息安全在全球范围内都遭到严重挑战,对于网络的依赖使得网络信息安全已经成为各部门、机构、学校、企业等的头等大事。信息安全问题日益严重,企业用户随时都将遭到病毒、木马、僵尸网络等威胁。许多学校、企业等网络中运行着他们没有意识到的僵尸机器。这些被远程控制的恶意软件目的不是为了干扰系统,是为了找出颇具价值的财产:知识产权和内部数据。如何采取主动防御措施,防范于未然?网康下一代防火墙的应用给予了很好的答案。

应用背景:

北京市海淀区中关村第二小学于1971年建校,坐落于海淀区中关村科技园区核心地带,是海淀区乃至北京市所属重点小学之一。学校现已发展成为一所教师高素质、设施现代化、社会各界广泛好评的市区“窗口”校。目前有中关村校区、华清校区、百旺校区3个校区。

中关村二小于今年11月上线测试了网康下一代防火墙产品。使用100M互联网出口,用户数大约500人,采用了网康NF-S360-D型号的设备作为透明网桥接入到网络中,检测网络中存在的安全威胁。

最近,网康工程师使用下一代防火墙帮中关村二小的IT管理员抓住了网络中被别人控制已久的一台服务器,成功地消灭了网络中的安全隐患。网康的工程师是这样发现“肉鸡”的。

诊断过程:

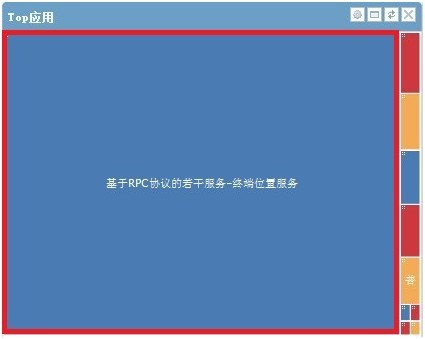

1. 登陆NGFW,发现当前网络中的Top应用中“基于RPC协议的若干服务-终端位置服务”连接数排名靠前,如下图所示:

网康NGFW系统监控-Top应用排名图

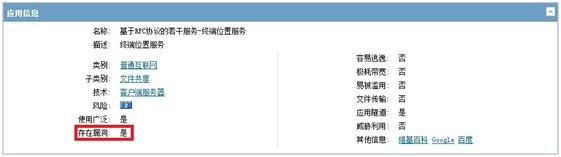

2. 直接点击此应用进入应用分析。可以看到,“基于RPC协议的若干服务-终端位置服务”存在漏洞,同时也为其他应用提供隧道。如下图所示:

网康NGFW应用分析-指定应用的应用信息说明

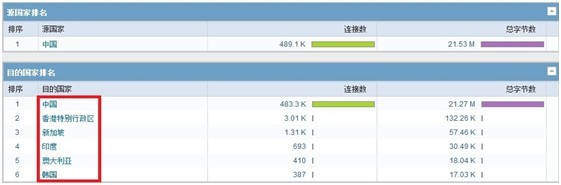

3. 查看该应用的源地址只有“58.119.28.31”一个,但目的地址却非常多,且杂乱无规律。如下图所示:

网康NGFW应用分析-指定应用的源地址、目的地址排名

4. 目的地址涉及的国家包括香港、新加坡、印度、澳大利亚等,非常可疑。如下图所示:

网康NGFW应用分析-指定应用的目的国家排名

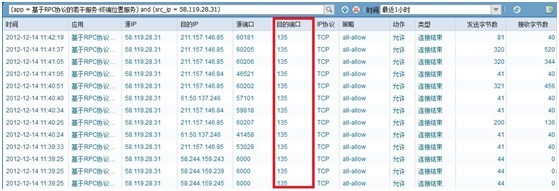

5. 点击“关联流量日志”查看该应用对应的流量日志,可以发现目的端口均为135。135端口主要用于使用微软RPC协议保证在一台计算机上运行的程序可以顺利地执行远程计算机上的代码。135端口上的RPC服务存在很大的安全漏洞,著名的“冲击波”病毒就是利用RPC漏洞来攻击计算机的。而58.119.28.31这台主机明显正在对其他IP进行RPC攻击。如下图所示:

网康NGFW数据中心-指定应用和源地址的流量日志

至此,网康工程师已确定这台主机正在利用RPC漏洞攻击别人。经中关村二小IT管理员确认,发现使用该IP的主机是一台服务器,确实中了木马并已被远程控制。在这台服务器被发现之前,黑客一直利用这台服务器攻击外网用户并盗取内部的信息,由于行为隐蔽,部署在网络中已采购的安全设备都没有检测出问题来。网康下一代防火墙通过检测出这台服务器对应用的非正常使用这些蛛丝马迹,帮助用户主动发现网络中潜在的威胁,是有别于基于特征码识别威胁的传统安全设备的下一代安全工具。

用户评价:

中关村二小信息中心负责人表示:网康下一代防火墙帮助我们发现了网络中的僵尸主机,降低了网络中的潜在风险,主动防御功能真的很有一套!

——————————————————————————————————

网康下一代防火墙采用了大量的客户化技术,智能关联分析技术,提供基于行为分析、多种类型日志的智能关联和威胁分析可视化的防护手段,帮助用户直观地发现隐藏的潜在风险,比传统安全体系更能洞悉潜在威胁的存在,并且通过主动防御技术能够系统化地抵御未知威胁。

联系我们

- 服务热线:95015

- 在线咨询